Ecoute telephonique kali

Contents:- ecoute telephonique avec kali linux - ldt832n;

- Search form.

- logiciel de localisation wifi!

Acceptez appuyez sur Autoriser et Copy9 sera installé automatiquement. À partir de my.

- logiciel despionnage sur iphone?

- localiser un telephone windows.

- logiciel espion gratuit mac.

- Attention aux techniques de hack de la téléphonie sur IP !?

- surveiller un numero de telephone;

Pour toute question, vous pouvez toujours nous écrire sur notre forum en cliqant ici. Skip to content Facebook Twitter Youtube Instagram. Partager cet article Facebook. Tecno Camon i, smartphone avec une caméra selfie de 13MP: Infinix Note 5 Pro: Comment protéger son compte Facebook. Les 12 méthodes 1ere partie Pirater un compte Facebook: Les 12 méthodes 2e partie. Installer Kali Linux sous Windows 10 sans dual boot ou virtualisation.

Attention aux techniques de hack de la téléphonie sur IP !

Équipement de protection individuelle EPI: Laisser un commentaire Annuler la réponse. Abonnez-vous à ma newsletter! Abonnez-vous à notre bulletin électronique dès aujourd'hui pour recevoir des mises à jour sur les dernières nouvelles , et des tutoriels! Nous respectons votre vie privée.

4 méthodes pour pirater ou espionner un smartphone et comment s’en protéger

Pour parvenir à ses fins, notre hacker a utilisé la même technique que les IMSI-catchers: Les mobiles étant bêtes et obéissants, ils choisissent simplement l'antenne-relais qui émet le plus fort pour s'y connecter. Il a donc suffi à M. Paget de leur proposer un signal plus puissant que celui de la véritable antenne-relais proche du centre de conférence de Las Vegas pour les embarquer sur son réseau pirate.

Paget a ensuite profité d'une fonction du dispositif de cryptage GSM, qui se révèle être une faiblesse du système. En effet, une antenne-relais peut demander au téléphone portable de désactiver le codage des conversations garantissant leur confidentialité.

Idem pour le faux relais du chercheur. Ce dernier précise que si cela arrive, le mobile a pourtant moyen de prévenir son utilisateur, mais cet avertissement est volontairement désactivé par les opérateurs téléphoniques.

You are here

Le système mis en place par M. Paget a cependant d'importantes limitations. Il ne peut capter les données échangées, seulement la voix, et ne peut saisir que les appels sortant d'un mobile les appels entrants vers un mobile piraté sont reroutés vers le répondeur.

- localiser un portable iphone 6s.

- geolocation mobile javascript?

- logiciel pour localisation gsm.

- logiciel despionnage de telephone portable gratuit!

- pirater un iphone 8 sans jailbreak;

Surtout, le prototype de M. Pour pallier ce problème, le hacker a cependant une solution: Avant sa démonstration, Chris Paget avait pris de nombreuses précautions pour ne pas sortir de scène menotté pour avoir enregistré illégalement des conversations. Enfin, il a enregistré toutes les conversations sur une machine ne disposant que d'une clé USB pour le stockage, clé qu'il a détruite devant l'assistance pour prouver qu'il ne conserverait aucune donnée.

janvier ~ [Tuto] Pénétration et securité sous Kali Linux

Je suis tombé sur cet article par hasard et j'ai lu bien des âneries en commentaires L'auteur de ce "hack" a voulu se faire de la pub c'est tout En ta radio n'était surement pas en numérique mais en analogique. Déjà que la radio numérique n'est pas encore en place en France de nos jours je ne vois pas pour quelle raison ta radio était numérique à cette époque. Et j'ai un doute il me semble que dès le début le gsm était numérique, donc à mon avis les communications que vous avez entendu ne pouvait être des communications entre mobiles mais peut être de radio à radio.

Mais c'est à vérifier. Oui et en plus il y aura certainement un autre problème qui va se pointer à l'horizon: Au départ on te promet du cryptage fort et des codes d'accès et tutti quanti..

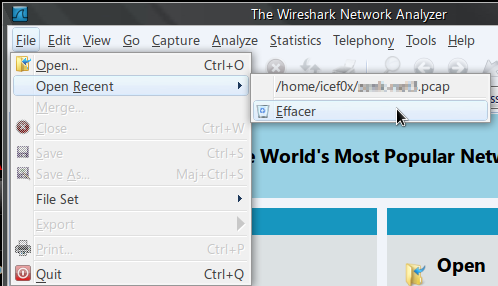

pirater whatsapp avec kali linux

Donc je pense qu'un type qui montre que les mesures de sécurité mises en place et d'ailleurs pas forcément appliqués par les fournisseurs de téléphonie, c'est du vent, c'est plutôt un progrès et qui devrait faire réfléchir mais en ont-ils l'envie? Pas sûr tous les intervenants Les conversations ne se bornent pas toujours au "salut, t'es où?

En CB, je ne sais pas, mais je peux témoigner avoir entendu des conversations entre mobiles sur la radio numérique, je crois de ma voiture.