Pirater un portable en bluetooth

Contents:Ollie Whitehouse, lui, a mis au point un système plus intrusif.

Pour démontrer les faiblesses de Bluetooth, cet informaticien, travaillant pour la société anglaise de sécurité informatique stake , a développé en mai dernier un petit logiciel nommé RedFang capable de détecter des machines dont la fonction ' non détectable ' a été activée. RedFang passe en revue toutes les adresses possibles. Et comme il faut entre 2 et 5 secondes pour découvrir une adresse Bref, rien d'inquiétant à mon avis. La nouvelle version de RedFang associée à 8 dispositifs Bluetooth et au logiciel Bluesniff développé par le collectif américain Shmoo Group serait ainsi capable de détecter l'adresse en 90 minutes Et une fois l'adresse connue, on peut soit commencer immédiatement le piratage, soit attendre la prochaine rencontre.

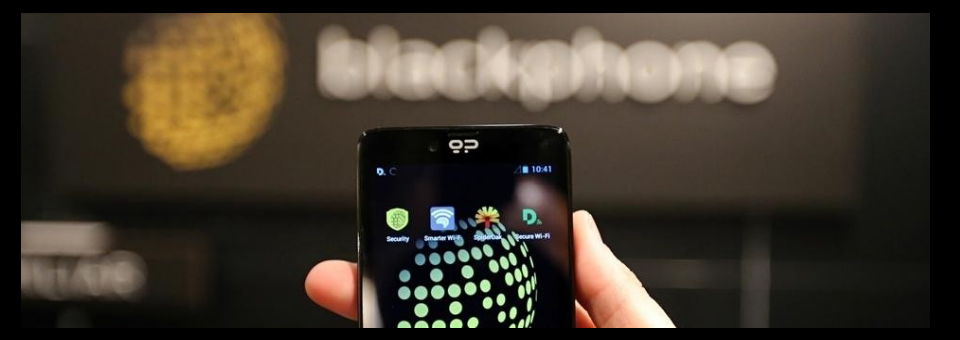

BLUETOOTH CONTROL

L'adresse, elle, n'aura pas changée. Dans son rapport An introduction to War-nibbling qui devrait être rendu public fin septembre, Ollie Whitehouse explique par ailleurs qu'une fois l'adresse découverte, l'utilisation de ressources fournies par une implémentation Bluetooth courante de Linux BlueZ permet de pénétrer plus avant dans la machine piratée.

Il découvre ainsi le type de service que peut fournir la machine communication audio, transfert de fichiers, connexion Internet Et si aucun mot de passe n'a été choisi par le propriétaire de la machine, le visiteur peut s'introduire et copier des données. En revanche, si un code protège l'entrée, la tâche est beaucoup plus ardue.

Les parades à ces attaques, plus ou moins agressives, sont en effet particulièrement simples. Rendre son appareil indétectable et choisir un mot de passe élimine déjà la grande majorité des indiscrets. Pour l'avenir, la version 1. Elle propose en effet une fonction d'anonymisation qui rendrait invisible l'adresse de la machine et lui permettrait de devenir réellement indétectable.

- retirer logiciel espion sur iphone!

- application pour android tablette gratuit.

- afrodita-alpha.com - HACKING POUR TELEPHONE PORTABLE?

- logiciel espion nokia lumia 625.

- Le piratage de Bluetooth à la portée des petits curieux.

Ailleurs sur le web. A voir aussi sur 01net. Découvrez tous les codes promo Amazon. Au faite il vous faut GSM spy sera installé dans le portable delà victime est vous allez créé un compte pour contrôler son portable J'aime J'aime.

- Test anti-robots.

- ou trouver un telephone jetable.

- localiser iphone itunes!

- Navigation des articles.

Je vous demande de poser question par question ça sera mieux J'aime J'aime. Laisser un commentaire Annuler la réponse. Entrez vos coordonnées ci-dessous ou cliquez sur une icône pour vous connecter: E-mail obligatoire adresse strictement confidentielle. Envoyer à l'adresse email Votre nom Votre adresse e-mail. L'article n'a pas été envoyé - Vérifiez vos adresses email! La vérification e-mail a échoué, veuillez réessayer.

Impossible de partager les articles de votre blog par email. Ce site utilise des cookies. Signaler Commenter la réponse de BlackLexa. BlackLexa Messages postés vendredi 19 septembre Date d'inscription 30 septembre Dernière intervention - 13 oct. Voila un ptit hacker ; Merci pour ces précisions! Bonsoir serais t il possible d avoir le nom du logiciel merci par avance j ai mon voisin qui a mon numero tel et il me casse les Commenter la réponse de BlackLexa. Signaler Commenter la réponse de julie.

Tutoriel 2: Hacker un téléphone via bluetooth: - Pour les GEEKS

BlackLexa Messages postés vendredi 19 septembre Date d'inscription 30 septembre Dernière intervention - 14 oct. Le but c'est de pouvoir espionner quelqu'un ou de le faire chier , mais le but principal c'est de prouver que le bluetooth n'est pas assez sécurisé. Commenter la réponse de julie.

Je me suis vite renseigné mais ça ne mentionne pas l'acces eu videos et photos. Personnellement qu'il les voit ne me dérange pas mais j'aimerais être sure qu'il ne les recopiera pas pour les mettre n'importe ou ou faire des fake grace aux photos ou des video montage avec mes videos Desolée de paraitre paranoiaque mais en fait je compte même arréter ma ligne telephonique et changer de telephone et de numero au cas ou.

BlueBorne : le hack qui permet de pirater un téléphone sans le toucher

Comme je l'ai deja dit, je ne sais pas si j'ai été piraté, je n'en suis pas sure. Mais franchement si on est même pas tranquille d'utiliser son telephone Que ferais quelqu'un avec les videos et photos voire sms d'une personne anonyme?! Pilcrw Messages postés mercredi 30 janvier Date d'inscription 30 août Dernière intervention - 14 oct. Sa dépend des fichiers.. Logiciels les plus populaires.

Les tops du mois.