Root application for android 4.2.6

Contents:Citation "En ces temps d'imposture universelle, dire la vérité est un acte révolutionnaire" G. Papalo System est dans les bacs! Statistiques depuis le 1er octobre 49,, visiteurs. Assassinat de Kadhafi commentaires.

Mais pourquoi veulent-elles avoir toutes de grosses fesses? L'Etat islamique Daesh a été expulsé de la frontière syro-irakienne En savoir plus sur… twitter. En savoir plus su… twitter. C'est ce que je nomme: Incarcérer Booba et Kaaris 1 mois avant procès est incongru… twitter. Les chroniques de Jafar.

Les Tribunes de Djerrad Amar.

Voix de la Résistance Africaine. Les anciennes bombes Les anciennes bombes Sélectionner un mois mai septembre août juillet juin mai avril mars février janvier décembre novembre octobre septembre août juillet juin mai avril mars février janvier décembre novembre octobre septembre août juillet juin mai avril mars février janvier décembre novembre octobre septembre août juillet juin mai avril mars février janvier décembre novembre octobre septembre août juillet juin mai avril mars février janvier décembre novembre octobre septembre août juillet juin mai avril mars février Regardez votre facture de téléphonie.

- localisation cellulaire de linformation génétique.

- Utilitaires pour smartphones : Tous les logiciels Windows;

- Désinstaller complètement une application?

- Best Modded Google Play;

- camera de surveillance maison.

- SuperSU pour Android - Télécharger.

- comment pirater le whatsapp de quelquun gratuitement.

Beaucoup de programmes envoient des résumés de vos appels téléphoniques sur des serveurs en ligne et pour cela, ils utilisent votre flux de données. Les programmes plus anciens nécessitaient un bon flux de données et envoyaient des fichiers relativement lourds, faciles à détecter. De nos jours, les programmes se font plus discrets et peuvent fonctionner avec de plus petits flux de données. Si vous avez déjà des doutes sur votre téléphone fixe, commencez par examiner votre cadre de vie.

Si quelque chose ne semble pas être à sa place, comme un canapé ou un bureau, ne le prenez pas pour un signe de paranoïa de votre part. Cela peut aussi être une trace laissée par une personne qui est venue chez vous en votre absence. Inspectez en particulier vos murs. Regardez bien les murs autour de votre téléphone et de sa connexion avec le réseau. Regardez le boîtier téléphonique central.

Quoi de neuf

Il faut une clé spéciale pour ouvrir cette partie du boîtier. Observez les camions autour de chez vous. Ces camions peuvent en effet appartenir aux mêmes personnes qui vous ont mis sur écoute. Ne vous laissez pas amadouer par des réparateurs mystérieux. Il peut être mal intentionné.

mSpy Can Do It All

Lorsque vous appelez votre opérateur, utilisez le numéro de téléphone écrit dans votre répertoire. Utilisez un détecteur de micros. A BBC article from reported that intelligence agencies routinely employ the remote-activiation method. For its part, Nextel said through spokesman Travis Sowders: Other mobile providers were reluctant to talk about this kind of surveillance.

Verizon Wireless said only that it "works closely with law enforcement and public safety officials. When presented with legally authorized orders, we assist law enforcement in every way possible. A Motorola representative said that "your best source in this case would be the FBI itself. In one case involving Nicodemo S. Bill Stollhans, president of the Private Investigators Association of Virginia, said such a technique would be legally reserved for police armed with court orders, not private investigators. There is "no law that would allow me as a private investigator to use that type of technique," he said.

It is not allowable or not legal in the private sector. No client of mine can ask me to overhear telephone or strictly oral conversations. Surreptitious activation of built-in microphones by the FBI has been done before. When FBI agents remotely activated the system and were listening in, passengers in the vehicle could not tell that their conversations were being monitored.

Malicious hackers have followed suit. Following revelations about bugging at the United Nations, is there any way of ensuring that your private conversations stay that way?

Un excellent outil de gestion pour les superutilisateurs

News that Kofi Annan and other senior UN figures may have been routinely bugged by US or British security services has caused a huge political row around the world. But it will also have caused alarm among other people in the public eye who deal with sensitive information - or anyone, indeed, who values their privacy. If the secretary general of the United Nations cannot prevent his private conversations from being listened to by all and sundry, who can?

It seems if someone wants to listen to what you are saying badly enough, there is very little you can do to stop it.

If the window is closed, radio waves or a laser beam can be bounced off the glass. The vibrations detected can be translated into speech. Mobiles communicate with their base station on a frequency separate from the one used for talking.

If you have details of the frequencies and encryption codes being used you can listen in to what is being said in the immediate vicinity of any phone in the network. According to some reports, intelligence services do not even need to obtain permission from the networks to get their hands on the codes. So provided it is switched on, a mobile sitting on the desk of a politician or businessman can act as a powerful, undetectable bug. According to one security expert, telephone systems are often fitted with "back doors" enabling them to be activated at a later date to pick up sounds even when the receiver is down.

Telephone conversations are also routinely intercepted by spy satellites. The potency of key word recognition technology is often overstated, but it is still used to scan millions of conversations a day for potentially juicy information. Encryption devices, which clip on to the base of mobile phones and scramble the voice data being sent from your phone, are available. Intelligence is a constant battle between the bugger and the bugged, says Michael Marks, of surveillance-equipment supplier Spymaster, and "at the moment the buggers probably have the upper hand".

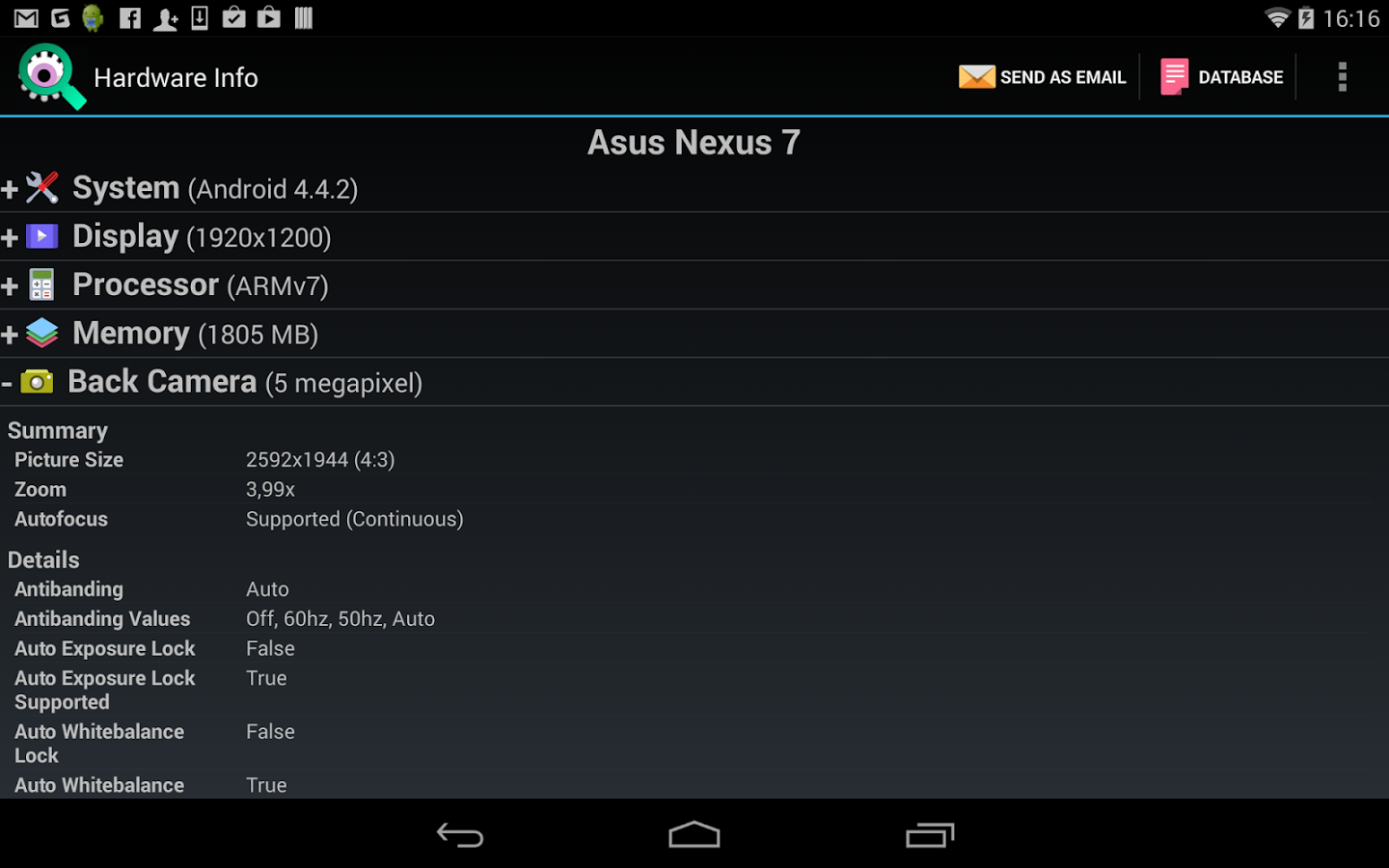

Télécharger My Backup Root APK APK pour Android - autres App Gratuit Télécharger

Another way of making sure you are not being bugged is to use a Faraday cage or shielded tent, which prevents radio waves entering or leaving. Mobile phone calls are impossible from inside the tent, but no-one will be able to listen to your conversations using bugs or radio wave listening devices. It will also prevent anyone intercepting radio emissions from computers, preventing them from seeing what you have on screen. It is a very crude, but very secure, way of talking," says Michael Marks.

A more sophisticated - and expensive - method is to build a "clean room", of the type used by the military, to shield radio waves and electromagnetic signals. But the hardest part, according to counter-surveillance consultant William Parsons, is trying to convince diplomats and politicians that there is a threat. It is not something that they actually comprehend. Or rather, give anyone listening enough to think they are getting the full picture and then save anything truly top secret for conversations in unusual locations, such as the basement. Même avec un téléphone fermé, précise mon interlocuteur.

Une écoute téléphonique dans le film "Le quatrième protocole" de la police fédérale américaine US Marshall utilise de petits avions de. Partager cette app via. Direct Download Download this app to your desktop. Install in your device Scan the QR code and install this app directly in your Android device. Applications Outils Lucky Patcher v2. Description de Lucky Patcher v2 Lucky Patcher est une application qui vous donne un réel contrôle sur les autorisations que vous donnez aux applications installées sur votre Android.

Historique des versions d'iOS

Votes utilisateur pour Lucky Patcher v2 4. Répondre à une revue error error. Télécharger des applications similaires sur Lucky Patcher v2. Share Link — File Transfer. Hexlock - Appli de sécurité. Flashlight Widget - Original.

- comment trouver mon numero portable.

- camera de surveillance en ligne?

- Installer la ROM SGS III/IV JB v12-beta Android 4.2.2 – GALAXY Ace;

Master for Minecraft- Launcher. Version für Play Store. Mobile Counter Internet Data usage Roaming. Luky Patch pro Guide No Root.